每年,蘋果設備管理平臺 Jamf 都會發布其《安全 360 :年度趨勢報告》,該報告對企業和用戶目前面臨的 macOS 威脅態勢進行了全面展望。這份分析報告基于從 90 個國家的 140 萬臺安裝了 Jamf 軟件的 Mac 電腦中收集的匿名真實數據。

今日,Jamf 發布了 2025 年版的報告,涵蓋了過去 12 個月的數據。報告揭示了許多令人震驚的信息,其中最引人注目的是信息竊取惡意軟件(infostealer malware)激增 28%,使其成為 Mac 平臺上占主導地位的惡意軟件類型。

附報告主要發現:

32% 的組織至少有一臺設備存在關鍵(且可修補)漏洞。

Jamf 在過去一年中識別出大約 1000 萬次網絡釣魚攻擊,其中 15 萬到 20 萬次被歸類為零日攻擊。

25% 的組織受到社會工程學攻擊的影響。

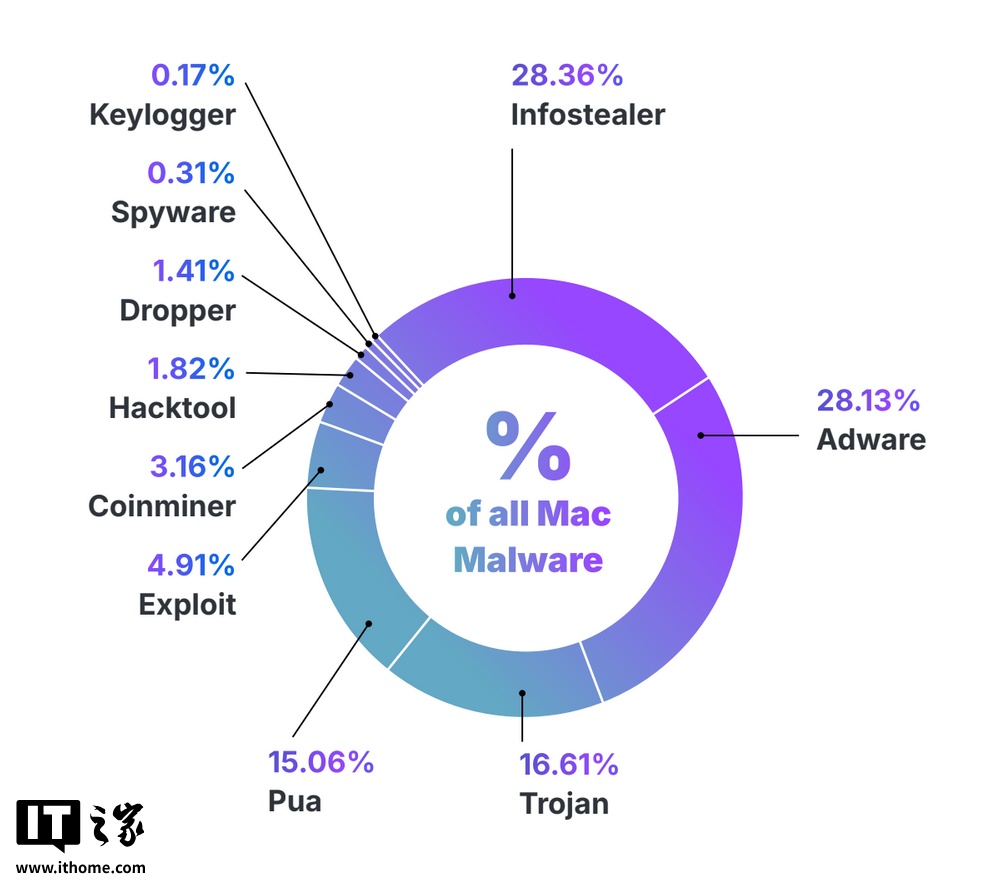

信息竊取惡意軟件持續流行,成為 Mac 惡意軟件家族中排名第一的類型,占所有檢測到的 Mac 惡意軟件的 28.36%。

每 10 名用戶中就有 1 人點擊了惡意網絡釣魚鏈接。

超過 90% 的網絡攻擊源自網絡釣魚

“曾經被視為創意人士和高管專屬的設備,如今正越來越多地融入工程師等更多人群的日常工作。但隨著其在工作中的持續整合,它也成為攻擊者眼中更大的攻擊目標。”Jamf 威脅實驗室總監 Jaron Bradley 表示。

長期以來,人們一直存在一種誤解,認為 Mac 電腦不會感染惡意軟件。這種觀點可能在 2000 年代初還成立,但如今顯然不是這樣。Mac 電腦數量的不斷增加,使其成為攻擊者的關注焦點。盡管蘋果通過 XProtect 提供了強大的內置系統安全機制,但企業和個人 Mac 用戶仍然以創紀錄的速度成為受害者。Jamf 今天的報告突出了哪些類型的惡意軟件正在造成最大的破壞。

這是 Jamf 用戶首次發現信息竊取惡意軟件超越廣告軟件,成為最常見的惡意軟件類型。信息竊取惡意軟件的增長率達到 28.08%,占所有分析惡意軟件樣本的 28.36%。

一旦感染,該惡意軟件會在 Mac 與攻擊者的命令與控制(C2)服務器之間建立連接,竊取敏感數據,如 iCloud 鑰匙串憑證。它還被發現會悄悄安裝遠程桌面應用程序 AnyDesk 和鍵盤記錄軟件,以接管設備并收集按鍵記錄。信息竊取惡意軟件通常還會針對網絡瀏覽器,竊取密碼和加密貨幣錢包密鑰等憑證。

信息竊取惡意軟件之所以難以被發現,是因為它們可以像 VirusTotal 這樣的殺毒軟件掃描器一樣悄無聲息地通過檢測。網絡犯罪分子通常會將可執行文件上傳到 VirusTotal 等平臺,以確保惡意行為隱藏得足夠好,從而避免被流行的掃描器檢測到。

近年來,信息竊取惡意軟件的流行度急劇上升,部分原因是它們易于獲取且入門門檻低。例如,地下犯罪團伙越來越多地開展“惡意軟件即服務”(Malware-as-a-Service,簡稱 MaaS)業務。在這種模式下,惡意軟件開發者創建并維護像信息竊取惡意軟件這樣的工具,并將其出租給技術能力較低的附屬機構(affiliates)。這些附屬機構獲得現成的惡意軟件套餐,可以隨意針對他們想要攻擊的目標。

其他促成因素還包括與勒索軟件等攻擊相比,信息竊取惡意軟件能夠快速獲得可觀的收益,而勒索軟件可能需要數周甚至數月才能讓網絡犯罪分子看到回報。

有趣的是,Jamf 的報告特別提到了 PyInstaller 的濫用。PyInstaller 是一個合法的開源工具,開發者用它將 Python 腳本打包成獨立的可執行文件。如今,攻擊者開始利用它將惡意 Python 腳本秘密打包,然后發送給潛在受害者在其設備上執行。

蘋果在每臺 Mac 電腦上預裝了許多有價值的后臺服務,以保護用戶免受互聯網上潛在威脅的侵害,但這些措施往往還不夠。

如何防范信息竊取惡意軟件

在安裝任何非官方 Mac 應用商店的應用程序之前,務必進行充分的調查。

在打開鏈接之前,將鼠標懸停在鏈接上進行確認。

使用強密碼和復雜的密碼組合,并啟用雙因素身份驗證(如果可能的話,避免使用短信驗證,優先選擇一次性密碼(OTP))。

在 Mac 上授予權限時要格外謹慎。