NO.1

什么是IPSec

IPSec(Internet Protocol Security)是IETF(Internet Engineering Task Force)制定的一組開放的網絡安全協議。它并不是一個單獨的協議,而是一系列為IP網絡提供安全性的協議和服務的集合,包括認證頭AH(Authentication Header)和封裝安全載荷ESP(Encapsulating Security Payload)兩個安全協議、密鑰交換和用于驗證及加密的一些算法等。通過這些協議,在兩個設備之間建立一條IPSec隧道。數據通過IPSec隧道進行轉發,實現保護數據的安全性。

NO.2

IPSec產生原因

隨著網絡發展,企業直接通過Internet進行互聯,IP協議沒有考慮安全性,但是Internet上有大量的不可靠用戶和網絡設備,所以用戶業務數據要穿越這些未知網絡就無法保證數據的安全性,數據易被偽造、篡改或竊取。因此,迫切需要一種兼容IP協議的通用的網絡安全方案。為了解決上述問題,IPSec(Internet Protocol Security)應運而生。IPSec是對IP的安全性補充,其工作在IP層,為IP網絡通信提供透明的安全服務。

NO.3

IPSec如何工作

分為四個步驟:

1、識別“感興趣流”

設備在收到報文后,一般會將報文的五元組等信息和IPsec策略進行匹配來判斷報文是否要通過IPsec隧道傳輸,需要通過IPsec隧道傳輸的流量被稱為“感興趣流”。

2、協商安全聯盟(Security Association,以下簡稱SA)

SA是通信雙方對某些協商要素的約定,只有建立了SA才能進行安全的數據傳輸。識別出感興趣流后,本端網絡設備會向對端網絡設備發起SA協商。在這一階段,通信雙方建立IKE SA,然后在IKE SA的基礎上協商建立IPsec SA。

3、數據傳輸

IPsec SA建立成功后,雙方就可以通過IPsec隧道傳輸數據。IPsec為了保證數據傳輸的安全性,在這一階段需要通過AH或ESP協議對數據進行加密和驗證。

4、隧道拆除

通常情況下,通信雙方之間的會話老化即代表通信雙方數據交換已經完成,因此為了節省系統資源,通信雙方之間的隧道在空閑時間達到一定值后會自動刪除。

NO.4

IPSec重要性

部署IPSec具有以下價值:

數據來源驗證:接收方驗證發送方身份是否合法。

數據加密:發送方對數據進行加密,以密文的形式在Internet上傳送,接收方對接收的加密數據進行解密后處理或直接轉發。

數據完整性:接收方對接收的數據進行驗證,以判定報文是否被篡改。

抗重放:接收方拒絕舊的或重復的數據包,防止惡意用戶通過重復發送捕獲到的數據包所進行的攻擊。

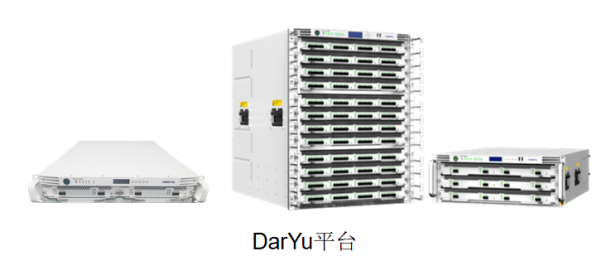

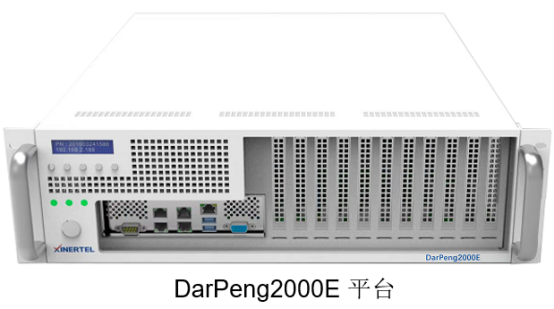

對于設備能否支持IPSec協議在各種場景的部署,以及設備對于各種場景的流量轉發能否達標顯得尤為重要,信而泰的2-3層BigTao測試平臺和層DarYu測試平臺以及DarPeng2000E平臺的ALPS測試平臺能進行IPSec的IKEv1、IKEv2、IKEGM測試。

NO.5

如何進行IPSec VPN測試

信而泰ALPS測試平臺支持的IPSec VPN測試功能:

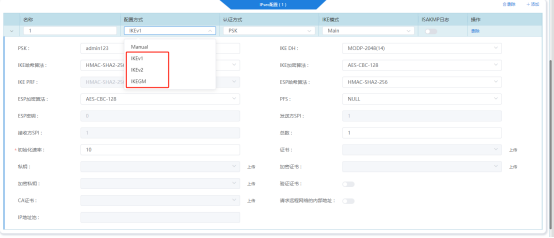

1、信而泰ALPS測試平臺支持IPSec的IKE協議兩個國際標準版本IKEv1和IKEv2,以及國家標準化管理委員會提出由國家密碼管理局批準的我國自主制定的IPSec行業標準——《GM-T 0022-2014 IPsec VPN技術規范》即IKEv1.1。

2、身份認證支持預共享密鑰PSK(pre-shared key)認證、數字證書RSA(rsa-signature)認證。預共享密鑰PSK(配置方式為IKEv1或IKEv2時)數字證書Cert(配置方式為IKEv1、IIKEv2或IKEGM時)。

3、IKE HD(公共密鑰算法)支持MODP-768(1),MODP-1024(2),MODP-1536(5),MODP-2048(14),MODP-3072(15),MODP-4096(16),MODP-6144(17),MODP-8192(18)等。

4、“完善的前向保密”PFS(Perfect Forward Secrecy)支持MODP-768(1),MODP-1024(2),MODP-1536(5),MODP-2048(14)等。

5、IKE哈希算法支持HMAC-SHA2-318,HMAC-SHA2-512,HMAC-SHA2-256,GM-SM3;

IKE加密算法支持AES-CBC-128,AES-CTR-128,AES-CBC-192,AES-CBC-256,GM-SM4;IKE PRF偽隨機數算法支持HMAC-SHA2-256,GM-SM3,AES-128,HMAC-SHA2-384,HMAC-SHA2-512,HMAC-SHA1;

ESP哈希算法支持NULL,HMAC-MD5,HMAC-SHA2-256,HMAC-SHA2-384,HMAC-SHA2-512,GM-SM3,GM-SM3-96;

ESP加密算法支持DES-CBC,3DES-CBC,AES-CTR-128,AES-CBC-128,AES-CBC-192,AES-CBC-256,GCM-128,GCM-192,GCM-256,GM-SM4;

支持校驗證書;

IPsec拓撲模式支持Site To Site(兩個局域網之間通過VPN隧道建立連)和Remote Access(客戶端與企業內網之間通過VPN隧道建立連接)。

應用場景示例

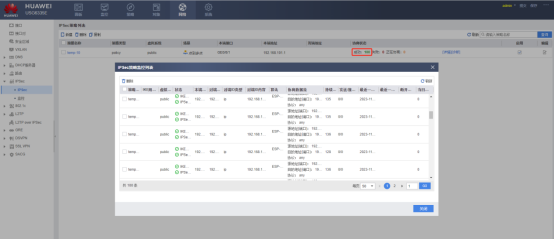

IPSec VPN點對多點IKEv1測試:

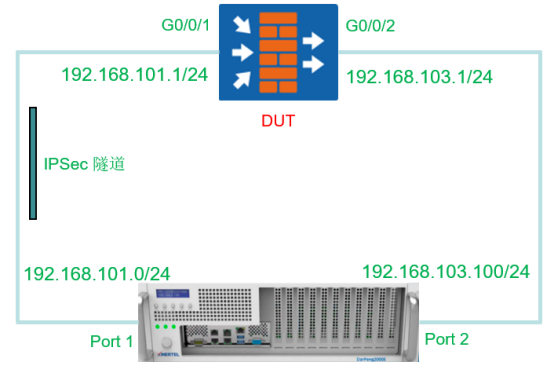

拓撲說明:

本例使用測試儀上的Port1(作為多個分支機構模擬的多個防火墻來和DUT的G0/0/1端口建立IPSec隧道)和Port2(作為DUT的G0/0/2端口后的網絡,模擬DUT后的總部)。

操作步驟:

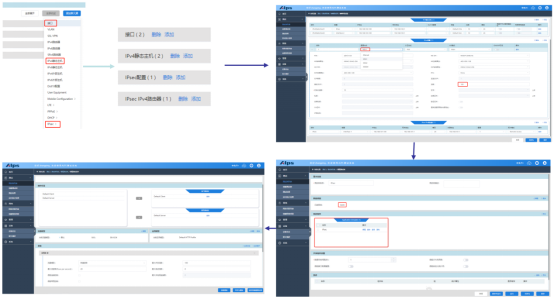

第一步:預約端口,創建并設置網絡鄰居

第二步:創建測試用例,編輯流量模型及應用模型

第三步:保存配置并運行

查看結果:

統計中第一階段及第二階段協商成功數量為100。

DUT上IPSec VPN協商成功數量為100。